silvesterlangen.de

OpenVPN mit Zertifikat, Benutzerkennung und TLS-Key

Die Einrichtung von OpenVPN in der pfSense ist relativ einfach gestaltet. Dank der Benutzerverwaltung, Konfigurationsinterface der pfSense und dem zusätzlichen Paket "openvpn-client-export" wird die Konfiguration eines ziemlich sicheren VPN-Zugangs für Clients ein Kinderspiel.

Voraussetzungen:

- Die pfSense hängt mit seiner WAN-Schnittstelle direkt am Internet und nicht hinter einer bspw. Fritzbox oder sonstige Router.

- Das Paket OpenVPN-Client-Export ist nachinstalliert

Grober Überblick:

- Erzeugen einer RootCA

- Erzeugen eines Server-Zertifikats

- Mittels Wizard einen OpenVPN-Server erstellen

- Benutzerkonto erstellen mit gleichzeitigem Client-Zertifikat

- Export eines vollständigen individuellen Client-Pakets für den Benutzer.

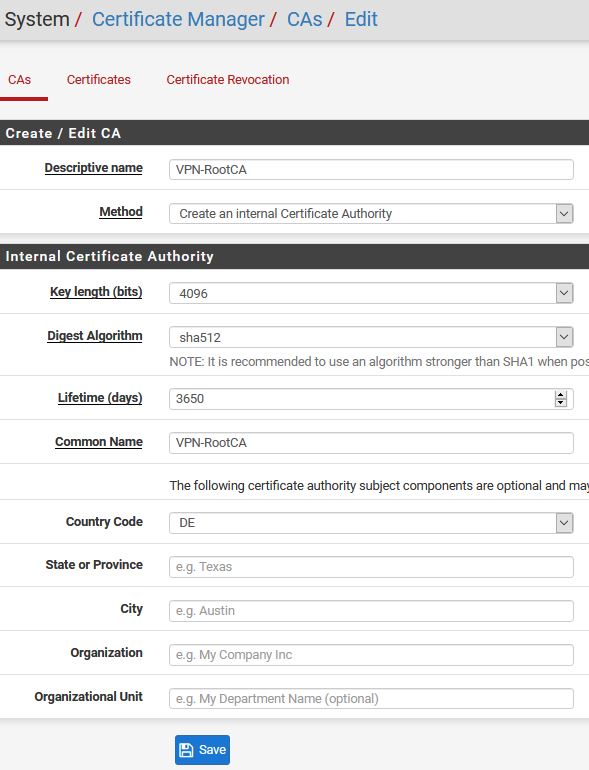

Erzeugen einer RootCA und Server-Zertifikats

Damit man Zertifikate ausstellen kann, die später für die Authentifizierung verwendet werden können, muss zunächst ein Stammzertifikat (RootCA) erstellt werden. Auf dieser Basis kann dann ein Serverzertifikat und die Benutzerzertifikate erstellt werden.

- Klicke auf System -> Cert. Manager

- Klicke rechts auf die grüne Schaltfläche +Add

- Fülle die folgende Eingabemaske nach meinem Beispiel aus und klicke die blaue Schaltfläche Save.

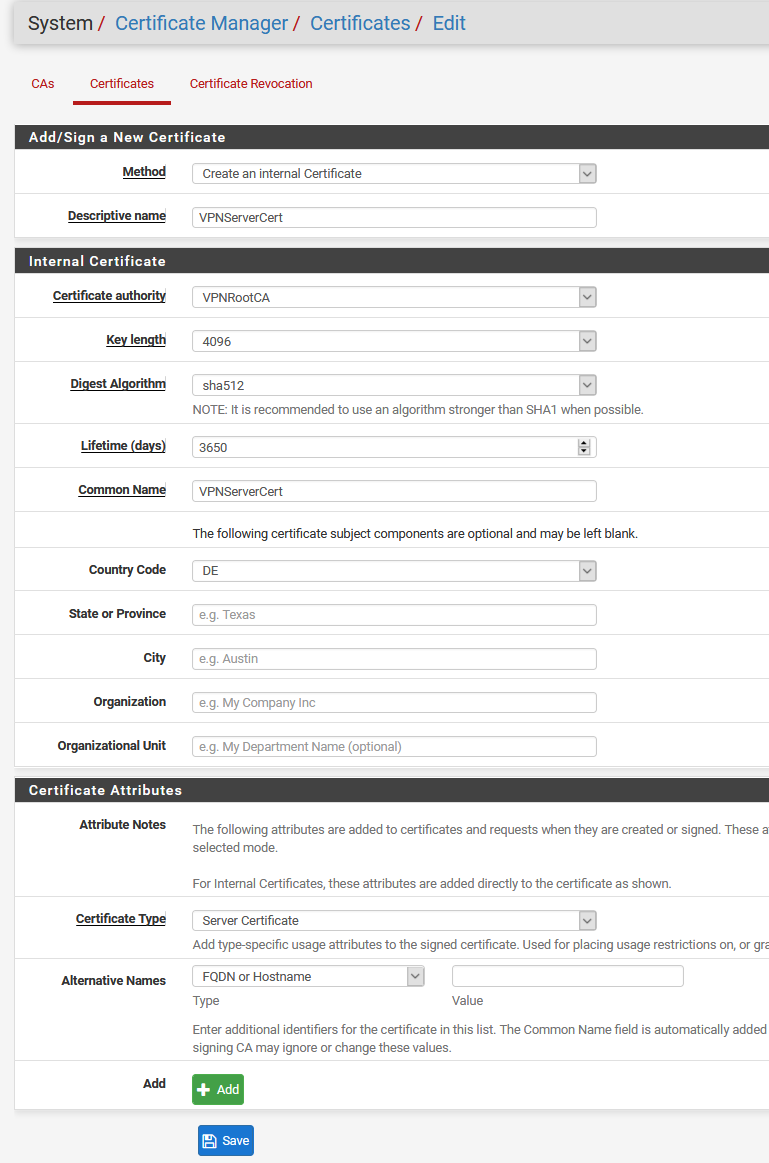

- Wechsle nun auf den Reiter Certificates.

- Klicke rechts unten die grüne Schaltfläche +Add/Sign

Mittels Wizard einen OpenVPN-Server erstellen

- Klicke auf VPN -> OpenVPN und wähle den Reiter Wizard.

- Wähle bei Type of Server "Local User Access" aus und klicke >>Next.

- Wähle die vorhin erstellte VPNRootCA aus und klicke >>Next

- Wähle die vorhin erstellte VPNServerCert aus und klicke >>Next

- Hier nun folgende Felder wie folgt bearbeiten:

- Description: MeinVPN

- Tunnel Network: 172.16.0.0/30

- Local Network: 192.168.2.0/24 (Hier dein Netzwerk rein)

- klicke >>Next

- Setze die Häkchen bei "Firewall Rule" und "OpenVPN rule" und klicke >>Next

- Klicke nun auf klicke >>Finish

Benutzerkonto erstellen mit gleichzeitigem Client-Zertifikat

- Wähle nun System -> User Manager

- Klicke rechts auf die grüne Schaltfläche +Add

- Fülle wie folgt aus:

- Username: <Hier ein Benutzername>

- Password: <Hier ein mind 12-stelliges Passwort!)

- Full Name: <Hier ein sinnvoller Name>

- Certificate (Checkbox): <Checkbox Häkchen setzen>

Es verlängert sich nun die Eingabemaske - Descriptive name: <Wie Full Name>

- Certificate Authority: VPNRootCA

- klicke die blaue Schaltfläche Save.

Export eines vollständigen individuellen Client-Pakets für den Benutzer.

- Wähle VPN -> OpenVPN und wähle dort den Reiter Client Export.

- Scrolle nun runter. Dort sind die angelegten User zu finden mit fertigen Installationspaketen für fast jeden Client. Diesen muss man nur noch herunterladen, auf den Client übertragen und dort installieren. Alles Notwendige wird dabei übertragen. Der Benutzer muss nur noch beim Verbinden Benutzername und Passwort angeben. Zertifikate und TLS-Key sind bereits mit dem Clientpaket gekommen.

Wo/wann ist denn nun der TLS-Key generiert worden?

Der TLS-Key wurde bei der Erstellung der Serverkonfiguration im Wizard generiert. Man sah ihn noch nicht, weil nur eine Checkbox "Automatically generate a TLS Key." zu dem Zeitpunkt existierte. Schaut man nun aber in die Serverkonfiguration rein (VPN -> OpenVPN), so findet sich nun eine Box, welche den TLS-Key beinhaltet.

Wie viele VPN-User können sich gleichzeitig verbinden?

In der Serverkonfiguration habe ich im Feld "IPv4 Tunnel Network" das Subnetz 172.16.0.0/30 angegeben. Durch die Subnetzmask /30 sind nur 4 IPs (2 Hosts) möglich. Der eine Host ist der VPN-Server und der andere Host ist der User-Client. Folglich ist nur ein VPN-User gleichzeitig möglich. Die anderen beiden IPs sind Netz-ID und Broadcastaddress.

Ich möchte aber mehr gleichzeitige VPN-User. Wie mache ich das?

Dafür muss a) die Subnetzmask vergrößert werden. Das sind immer 2er-Potenzen. Ein /29 wären 8 Adressen, wovon 6 nutzbare IPs sind und davon wiederum 1 vom OpenVPN-Server selbst genutzt wird. Die nächst höhere ist dann /28, was wiederum 16 IPs sind (14 Hosts, davon 1 der Server)... Und so weiter...

Wie setze ich Routen für mein VPN?

Siehe dazu folgenden Beitrag: https://openvpn.net/community-resources/expanding-the-scope-of-the-vpn-to-include-additional-machines-on-either-the-client-or-server-subnet/